Les 9 règles à respecter pour protéger votre messagerie collaborative

Article écrit par

Stéphane JailletTemps de lecture estimé : 11 minutes

Le CERT-FR émettait un bulletin d’alerte le 21 décembre dernier, remis à jour le 15 janvier de cette année, à propos de TeslaCrypt, un crytpolocker qui sévit durement au niveau national.

Voici les consignes que nous avons transmises à nos clients, chez Exodata, et que nous partageons avec vous. Notre partenaire historique, Opensphere, spécialiste de la cybersécurité, met en garde suite à un nombre exceptionnellement important d’interventions en ce début d’année.

01. Qu'est-ce qu'un crytpolocker ou un ransomware ?

02. Comment le virus se propage-t-il ?

03. Les dégâts causés peuvent être considérables.

04. Face au risque, adopter les bonnes pratiques…

01. Qu'est-ce qu'un crytpolocker ou un ransomware ?

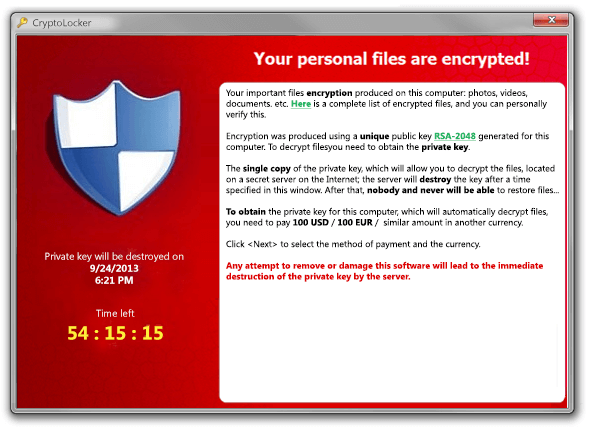

Le CryptoLocker est un logiciel malveillant de type Ransomware ou « rançongiciel ».

Ce malware se propage sur des vecteurs de diffusion courants pour un virus : courrier électronique, page web, fichiers bureautiques (PDF, Word, Excel, …).

02. Comment le virus se propage-t-il ?

Laurent Vandeschricke, RSSI d'Exodata nous répond : «On constate presque toujours le même modus operandi : un phishing(1) (courriel corrompu) est reçu sur la boîte aux lettres d’un collaborateur. Ce dernier, berné par un contenu de plus en plus sophistiqué et trompeur, clique sur la pièce jointe.

Un « virus », la plupart du temps non détecté par les antivirus, s’exécute alors silencieusement sur la machine et chiffre(2) l’ensemble des fichiers du disque dur, les rendant illisibles, avant de s’attaquer aux fichiers du réseau qui l’entoure…

Ces virus sont très évolutifs. Il en existe de nombreuses versions et de sous-versions évoluant en permanence. L’antivirus peut donc facilement passer à côté.

Quelques heures après, une fenêtre d’alerte apparaît à l’écran. Les pirates demandent le paiement d’une rançon (en bitcoin(3)) afin d’envoyer aux malheureux qui se sont fait piéger, la clé pour déchiffrer ses fichiers.»

03. Les dégâts causés peuvent être considérables.

Les dégâts causés chez certains clients peuvent être considérables. « Des sauvegardes que l’on croyait en ordre de marche ne fonctionnaient finalement pas » et ce sont plusieurs postes de travail dont toutes les données ont été rendues inutilisables ! Des semaines d’heures de travail perdues…

Dans le meilleur des cas, on est quitte pour une très grosse frayeur et une journée complète de ressaisie informatique après réinstallation des sauvegardes de la veille.

Un de nos clients nous disait qu’un rapide calcul lui avait permis d’affirmer que le coût de remise en état et des pertes dues à l’arrêt temporaire de son activité s’élevait à plus de 10 000€.

04. Face au risque, adopter les bonnes pratiques…

Vous l’aurez compris, les antivirus sont relativement inefficaces face à de telles attaques. Il faut donc, veiller à appliquer les règles de base de la sécurité informatique :

- Mettre en place des mots de passe fort (au moins de 8 caractères) pour protéger les boîtes aux lettres

- Eviter d’utiliser les comptes personnels sur les postes professionnels

- Ne pas naviguer sur des sites à faible réputation

- Etre extrêmement vigilant sur les mails qu’on reçoit (même si l’expéditeur est connu ou digne de confiance)

- Etre très vigilant sur le contenu du message et se méfier dès que le « style » ne correspond pas aux habitudes

- Au moindre doute, ne pas ouvrir les pièces jointes et signaler le message au responsable de la sécurité informatique.

- Isoler le poste dès que possible pour limiter les dégâts et la propagation du « virus ». Plus on attend, plus c’est grave !

- Cloisonner les utilisateurs et leurs données, là aussi pour limiter la propagation

- Avoir un antivirus à jour. On l’a dit, ce n’est pas toujours suffisant pour se protéger des versions récentes des cryptolockers, mais ils sont généralement efficaces pour les versions plus anciennes.

Conclusion : veillez à sauvegarder en lieu sûr, et selon les règles de l’art, vos données afin que celles-ci puissent être restaurées, sans aucun doute.

Aucune entreprise ne peut aujourd’hui prétendre prévenir totalement ce risque. Il devient donc essentiel de mettre en place un début de plan de continuité (PCA) ou de reprise d’activité (PRA) commençant par une sauvegarde, selon les règles de l’art, de vos données.

Rappelons à ce titre quelques éléments fondamentaux :

- La sauvegarde de vos données doit permettre la restauration effective de ses dernières. Elle doit donc être testée et vérifiée très régulièrement pour prévenir tout incident.

- Définir au préalable un temps acceptable de perte de données. De ce temps résultera l’architecture informatique adéquate pour contenir la perte de données. On notera que ce temps peut être ramené à 0 seconde avec la mise en place d’une architecture en miroir.

(1) Phishing : L’hameçonnage (phishing en anglais) ou filoutage est une technique utilisée par des fraudeurs pour obtenir des renseignements personnels dans le but de perpétrer une usurpation d'identité. La technique consiste à faire croire à la victime qu'elle s'adresse à un tiers de confiance — banque, administration, etc. — afin de lui soutirer des renseignements personnels : mot de passe, numéro de carte de crédit, date de naissance, etc. C'est une forme d'attaque informatique reposant sur l'ingénierie sociale. Elle peut se faire par courrier électronique, par des sites web falsifiés ou autres moyens électroniques. (Source Wikipédia)

(2) Chiffrement : action de modifier le contenu d’un fichier pour le rendre inutilisable pour qui n’a pas le mot de passe.

(3) Bitcoin : monnaie virtuelle garantissant l’anonymat, convertible en Euros ou en Dollars. Le cours actuel est d’environ 350 € pour 1 bitcoin

Articles à la une

Ces articles pourraient vous intéresser

22/11/2023

Quel type de SOC choisir pour votre activité ? Interne ou externe ?

Découvrir

23/12/2020

De la collecte à l'exploitation de données médicales numérisées, les règles à respecter

Découvrir